Microsoft, dünya genelinde yaşanan bir kesinti ile gündeme geldi. Teknoloji devi Microsoft’un sunduğu hizmetlerde yaşanan bu kesinti, kullanıcıları olumsuz etkiledi. Peki, mavi ekran sorununun sebebi neydi? Microsoft Crowdstrike güncellemesi nedir?

Dünya genelinde, Hindistan, Avustralya, Almanya, Amerika Birleşik Devletleri, Türkiye ve İngiltere gibi ülkelerdeki Microsoft Windows kullanıcıları bilgisayarlarında karşılaştıkları ‘mavi ekran’ hatasıyla karşı karşıya kaldı!

Kesinti, Perşembe akşamı başladı ve Microsoft’un Amerika Birleşik Devletleri’nin orta bölgesini etkiledi. Kesinti, American Airlines, Frontier Airlines, Allegiant, Sun Country gibi Amerika’daki havayollarının yanı sıra THY, IndiGo ve Hindistan’daki diğer havayollarının temel sistemlerini olumsuz etkiledi.

19 Temmuz 2024 tarihinde, dünya genelinde birçok Windows kullanıcısı sabahın erken saatlerinden itibaren mavi ekran hataları (Blue Screen of Death, BSOD) ile karşılaştı. Bu büyük kesinti, ABD merkezli siber güvenlik firması CrowdStrike’ın yayınladığı hatalı bir güncellemeden kaynaklandı.

Sorunun Başlangıcı

Sorun, ilk olarak Avustralya ve Yeni Zelanda’daki kullanıcılar tarafından fark edildi. Ancak kısa sürede, Avrupa ve Amerika’daki bankalar, havayolları ve çeşitli işletmelerin sunucuları da etkilenmeye başladı. Bu durum, bazı havayolu seferlerinin ertelenmesine ve bankaların çevrimiçi hizmetlerinin kesintiye uğramasına yol açtı.

Sorunun Kaynağı

CrowdStrike, hatalı bir güncellemenin bu sorunlara neden olduğunu kabul etti. Şirket, birçok Windows makinesi ve sunucunun bu güncelleme nedeniyle mavi ekran hatası aldığını doğruladı. Hatalı güncelleme, bazı cihazları yeniden başlatma döngüsüne soktu veya tamamen kullanılmaz hale getirdi.

Çözüm Yolları

CrowdStrike, hatalı güncellemeyi geri çektiğini duyurdu. Süreçte hızlı workaround çözüm adına alttaki adımları izleyebilirsiniz.

- Windows’u Güvenli Modda veya Windows Kurtarma Ortamında (WRE) başlatın.

- C:\Windows\System32\drivers\CrowdStrike dizinine gidin.

- “C-00000291*.sys” dosyasını bulun ve silin.

- Bilgisayarı normal şekilde yeniden başlatın.

Bu adımlar, bazı kullanıcılar için sorunu çözebilirken, herkes için etkili olmadı.

Etkiler ve Tepkiler

Bu büyük kesinti, özellikle bankalar ve havayolları gibi kritik hizmetleri etkiledi. Örneğin, Güney Afrika’daki Capitec Bankası, çevrimiçi hizmetlerinde büyük kesintiler yaşadı. Banka, ATM ve kart ödeme hizmetlerinin çalışmaya devam ettiğini, ancak çevrimiçi hizmetlerde sorunlar yaşandığını doğruladı (Stuff South Africa) (CrowdStrike Holdings, Inc.).

Havayolu şirketleri de benzer sorunlar yaşadı ve bazı uçuşlar ertelendi. Bu durum, dünya genelinde büyük bir kaosa yol açtı ve CrowdStrike’ın güvenilirliği konusunda ciddi soru işaretleri oluşturdu.

XDR Nedir ve Nasıl Çalışır?

Genişletilmiş Tespit ve Müdahale (Extended Detection and Response – XDR), çeşitli güvenlik ürünlerini bir araya getirerek tehditleri daha etkili bir şekilde tespit etmeyi ve müdahale etmeyi amaçlayan bir siber güvenlik çözümüdür. XDR, uç nokta, ağ ve sunucu gibi farklı veri kaynaklarından gelen bilgileri entegre eder ve bu verileri analiz ederek olası tehditleri belirler. XDR’nin temel avantajı, farklı güvenlik katmanlarını bir araya getirerek daha kapsamlı bir tehdit algılama ve müdahale yeteneği sağlamasıdır.

XDR Devre Dışı Bırakıldığında Oluşabilecek Tehditler

Bu tür durumlarda mecburen XDR’ın devre dışı bırakılması söz konusu olur. Böyle bir durumda ransomware ataklarının artacağı göz önünde bulundurulmalıdır.XDR devre dışı bırakıldığında, çeşitli saldırı türlerine karşı savunmasız hale gelinir. Bunlar arasında:

- Fidye Yazılımları: Uç nokta güvenliği zayıfladığı için fidye yazılımlarının yayılması daha kolay hale gelir.

- Kimlik Avı Saldırıları: E-posta ve web güvenliği zayıflayabilir, bu da kullanıcıların kimlik avı saldırılarına karşı daha savunmasız olmalarına neden olur. Şirket içi duyuru yayınlayarak, kaynağı belirsiz yerlerden gelen maillerdeki dosyalara tıklanmaması linklerin açılmaması için çalışanlarınızı bilgilendirmeniz gerekir.

- İç Tehditler: Ağ içindeki kötü niyetli kullanıcılar veya yanlış yapılandırmalar daha geç tespit edilebilir.

- İleri Seviye Kalıcı Tehditler (APT): APT’ler gibi sofistike saldırılar daha zor tespit edilebilir ve engellenebilir.

XDR Devre Dışı Bırakıldığında SIEM Tarafında Yapılması Gerekenler

XDR devre dışı bırakıldığında, Güvenlik Bilgi ve Olay Yönetimi (SIEM) sistemleri devreye girer ve aşağıdaki önlemler alınmalıdır:

- Log Yönetimi: Tüm uç noktalardan ve ağ cihazlarından gelen logların toplanması ve analiz edilmesi.

- Kural ve Politikaların Güncellenmesi: Yeni tehditlere karşı SIEM kurallarının güncellenmesi.

- Anomali Tespiti: Şüpheli davranışların tespiti için anomaliler üzerinde yoğunlaşılması.

- IOA ve IOC Kurallarının Oluşturulması: SIEM’de Indicator of Attack (IOA) ve Indicator of Compromise (IOC) kurallarının oluşturulması ve bu kuralların sürekli güncellenmesi.

IOA ve IOC için SIEM Tarafında Nasıl Kurallar Oluşturulmalı?

- IOA Kuralları: Şüpheli davranışları belirlemek için kullanıcı etkinliklerini ve sistem davranışlarını izleyen kurallar.

- Örneğin: Anormal saatlerde yapılan sistem erişimleri, yüksek hacimli veri transferleri.

- IOC Kuralları: Bilinen tehdit göstergelerini tespit etmek için kullanılan kurallar.

- Örneğin: Bilinen kötü niyetli IP adreslerine yapılan bağlantılar, şüpheli dosya hash’leri.

Local Admin ve Domain Admin Hesaplarında Yapılması Gerekenler

- Yetki Kısıtlaması: Admin hesaplarının minimum yetkiyle çalıştırılması.

- İki Faktörlü Kimlik Doğrulama: Admin hesapları için iki faktörlü kimlik doğrulamanın etkinleştirilmesi.

- İzleme ve Raporlama: Admin hesaplarının tüm etkinliklerinin sürekli izlenmesi ve raporlanması.

- Güçlü Parola Politikaları: Admin hesapları için güçlü ve karmaşık parolaların kullanılması.

Kalıcı Çözüm Sağlanana Kadar Alınması Gereken Tedbirler

- Geçici Çözümler: Etkilenen sistemler için geçici çözümler uygulanarak hizmetlerin devamlılığı sağlanmalı.

- Yedekleme ve Kurtarma: Verilerin düzenli olarak yedeklenmesi ve acil durum kurtarma planlarının hazırda bulundurulması.

- Kullanıcı Bilgilendirmesi: Kullanıcıların olası tehditler ve alınması gereken önlemler konusunda bilgilendirilmesi.

- Güvenlik Güncellemeleri: Tüm sistemlerin ve yazılımların güvenlik güncellemelerinin düzenli olarak yapılması.

CrowdStrike’ın yaşadığı bu büyük sorun, siber güvenlik dünyasında önemli bir ders niteliği taşıyor. Bu tür olaylar, büyük ölçekli güncellemelerin ne kadar dikkatli test edilmesi gerektiğini ve herhangi bir hatanın ne kadar geniş kapsamlı etkiler yaratabileceğini bir kez daha gözler önüne seriyor. Siber güvenlik firmaları, bu tür olaylardan ders çıkararak, gelecekte benzer sorunların yaşanmaması için daha sıkı önlemler almalıdır.

Firmaların CrowdStrike Olayından Çıkarması Gereken Dersler

CrowdStrike’ın yaşadığı mavi ekran hatası krizi, firmaların siber güvenlik stratejilerini gözden geçirmesi için önemli bir ders niteliği taşımaktadır. Bu tür olaylar, büyük ölçekli güncellemelerin ne kadar dikkatli test edilmesi gerektiğini ve acil durum planlarının önemini bir kez daha vurgulamaktadır. Firmalar, yazılım ve güvenlik güncellemelerini dağıtmadan önce daha kapsamlı test süreçleri uygulamalı ve potansiyel hataları en aza indirmek için çoklu test ortamları kullanmalıdır. Ayrıca, böyle durumlar için acil durum planlarının ve iletişim stratejilerinin hazır olması, kesintilerin etkilerini en aza indirmek için kritik önem taşır. Şirketler, siber güvenlik sağlayıcıları ile düzenli olarak risk değerlendirmeleri yapmalı ve olası tehditlere karşı proaktif önlemler almalıdır. Bu olay, güvenlik açıklarının hızla tespit edilip giderilmesinin ve kullanıcıların hızlı bir şekilde bilgilendirilmesinin önemini de göstermektedir. Bu dersleri dikkate alan firmalar, gelecekteki siber tehditlere karşı daha dirençli hale gelecektir.

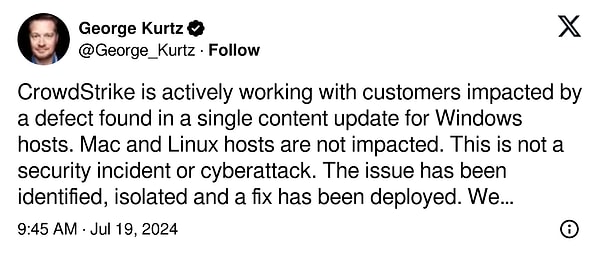

Crowdstrike’tan yapılan resmi açıklama:

Symptoms include hosts experiencing a bugcheck\blue screen error related to the Falcon Sensor.

Windows hosts which have not been impacted do not require any action as the problematic channel file has been reverted.

Windows hosts which are brought online after 0527 UTC will also not be impacted

This issue is not impacting Mac- or Linux-based hosts

Channel file “C-00000291*.sys” with timestamp of 0527 UTC or later is the reverted (good) version.

Channel file “C-00000291*.sys” with timestamp of 0409 UTC is the problematic version.

Current Action

CrowdStrike Engineering has identified a content deployment related to this issue and reverted those changes.

If hosts are still crashing and unable to stay online to receive the Channel File Changes, the following steps can be used to workaround this issue:

Workaround Steps for individual hosts:

Reboot the host to give it an opportunity to download the reverted channel file. If the host crashes again, then:

Boot Windows into Safe Mode or the Windows Recovery Environment

Navigate to the %WINDIR%\System32\drivers\CrowdStrike directory

Locate the file matching “C-00000291*.sys”, and delete it.

Boot the host normally.

Note: Bitlocker-encrypted hosts may require a recovery key.

Workaround Steps for public cloud or similar environment including virtual:

Option 1:

Detach the operating system disk volume from the impacted virtual server

Create a snapshot or backup of the disk volume before proceeding further as a precaution against unintended changes

Attach/mount the volume to to a new virtual server

Navigate to the %WINDIR%\\System32\drivers\CrowdStrike directory

Locate the file matching “C-00000291*.sys”, and delete it.

Detach the volume from the new virtual server

Reattach the fixed volume to the impacted virtual server

Option 2:

Roll back to a snapshot before 0409 UTC.

Workaround Steps for Azure via serial

Login to Azure console –> Go to Virtual Machines –> Select the VM

Upper left on console –> Click : “Connect” –> Click –> Connect –> Click “More ways to Connect” –> Click : “Serial Console”

Step 3 : Once SAC has loaded, type in ‘cmd’ and press enter.

type in ‘cmd’ command

type in : ch -si 1

Press any key (space bar). Enter Administrator credentials

Type the following:

bcdedit /set {current} safeboot minimal

bcdedit /set {current} safeboot network

Restart VM

Optional: How to confirm the boot state? Run command:

wmic COMPUTERSYSTEM GET BootupState