DNSSEC nedir?

DNSSEC, DNS sonuçlarına müdahale edilmediğini doğrulayarak Etki Alanı Adı Sistemi (DNS) güvenliğini artıran bir uzantı paketidir. Kuruluşlar, DNS güvenliklerini geliştirmek için DNSSEC’yi kullanabilir.

DNS teknolojisi güvenlik göz önünde bulundurularak tasarlanmamıştır. DNS altyapısına yönelik saldırıların bir örneği DNS sahtekarlığıdır . Saldırıya uğrayan kişi, DNS çözümleyicinin önbelleğini ele geçirerek , bir web sitesini ziyaret eden kullanıcıların yanlış bir IP adresi almasına ve saldırganın amaçladığı site yerine kötü amaçlı sitesini görüntülemesine neden olur.

DNS Sahtekarlığı örneği

DNSSEC, kuruluşların DNS sunucusunda depolanan hassas verileri ve tanımları korumasına yardımcı olabilir: DNS’de depolanan ve DNSSEC tarafından korunan verilere bazı örnekler:

- IP adresleri

- Posta değişim sunucusu ayrıntıları

- CPU ve işletim sistemi sürümü gibi ana bilgisayar bilgileri.

Ancak daha da önemlisi, DNSSEC, DNS aracılığıyla gerçekleştirilen veri sızıntısını önleyebilir. Saldırganların güvenlik kontrollerini atlamak için DNS’den yararlanması ve hassas verileri DNS sunucusu aracılığıyla kuruluş dışına aktarması yaygın bir durumdur. Bunu yapmanın bir yolu, dahili bir sunucuda depolanan verileri almak ve bu verilerin Base64 kodlu sürümlerini taşıyan harici bir sunucuya DNS istekleri yapmaktır.

DNSSEC kullanarak DNS güvenliğini sağlama

DNSSEC, dijital imza teknolojisini kullanarak ad sunucuları tarafından istemcilere gönderilen yanıtların gerçekliğini doğrulamaya çalışır. DNSSEC, DNS kayıtlarına, DNS’de yayınlanan verileri koruyan kriptografik imzalar ekler.

DNSSEC ile DNS çözümleyici, istemcilere yanıtlar sunmadan önce bir kayıtla ilişkili imzayı kontrol ederek orijinalliğini doğrular. Tüm kayıtlar yetkili bir DNS sunucusunda depolananlarla eşleşmelidir.

DNSSEC, dijital imza doğrulamasını kolaylaştırmak için birkaç yeni DNS kaynak kaydı türü tanımlar.

Kaynak Kaydı İmzası (RRSIG)

Bir RRSIG kaydı, belirli bir kayıt kümesi için kriptografik imzayı içerir.

DNSANAHTARI

DNSKEY kaydı, DNS kimlik doğrulama işleminde kullanılan ortak anahtarı tutar. Güvenlik bilincine sahip bir DNS çözümleyici bir DNSSEC yanıtı aldığında, genel anahtarı alır ve bunu diğer kayıtların imzalarını doğrulamak için kullanır. Yetkili bir ad sunucusu, bu kayıtları imzalamak için eşleşen özel anahtarın kullanıldığı bir genel anahtar sağlar.

DS

DNS delegasyonu, DNS ad alanını bir veya daha fazla bölgeye bölme işlemidir. Temsilci imzalayan (DS) kaydı, üst bölgede depolanan genel DNSKEY’in karma “parmak izidir”.

Çözümleyici bir alt bölgedeki kayıtlara erişmeye çalıştığında, alt bölgede depolanan genel DNSKEY’i doğrular. Bunu yapmak için, DNSKEY’e karma işlemi uygular ve karma sonuçları, üst bölgede depolanan DS kaydıyla karşılaştırır. Bir eşleşme varsa çözümleyici alt bölgedeki tüm kayıtlara güvenebilir.

NSEC

Bir sonraki güvenli kayıt (NSEC), DNSSEC sıralama düzenine göre bir sonraki geçerli kayıt adını döndürerek, bir DNS çözümleyicinin bir DNS kaydının mevcut olmadığını kanıtlamasına olanak tanır. NSEC kayıtları olmadan, DNS sunucusu var olmayan kayıtlar için boş bir yanıt döndürür, dolayısıyla kaydın var olup olmadığının doğrulanması mümkün değildir.

NSEC kayıtlarıyla ilgili potansiyel bir sorun, bilgisayar korsanlarının tüm NSEC kayıtları arasında “yürüyerek” bir bölgenin tüm içeriğini keşfetmesine olanak tanıyan NSEC yürüyüşüdür .

NSEC3

NSEC3, bir bölgedeki tüm kayıt adlarını kriptografik olarak karma hale getirerek NSEC yürüme potansiyelinin üstesinden gelir.

NSEC3 Parametresi (NSEC3PARAM)

Bu kayıt türü, bir DNS sunucusunun, var olmayan adlar için DNSSEC isteklerine yanıtlara hangi NSEC3 kayıtlarının dahil edileceğini belirlemesi için gerekli parametreleri içerir.

DNSSEC ve DDoS Saldırıları

DNSSEC, DNS isteklerinin doğrulanmasına yardımcı olabileceğinden, DNS sahtekarlığı riskini azaltmak açısından kullanışlıdır. Ancak DNS sunucularından yararlanan Dağıtılmış Hizmet Reddi (DDoS) saldırıları riskini ele almaz . Aslında DNSSEC, DDoS’un etkilerini potansiyel olarak artırabilir.

DNS sorguları için gönderilen yanıtlar, kayıtları doğrulamak için kullanılan ek alanlar ve şifreleme bilgileri nedeniyle DNSSEC’de daha büyüktür. Daha büyük yanıtlar, bir saldırganın normal DNS ile karşılaştırıldığında aynı bant genişliğiyle 70 kat daha fazla saldırı hacmine erişmesine olanak tanıyabilir.

İnternet güvenliği personeli, DDoS yükseltme tehdidini azaltan , giriş filtreleme, yanıt oranlarını sınırlama ve yanıt boyutlarını sınırlama dahil olmak üzere çeşitli karşı önlemleri uygulayabilir .

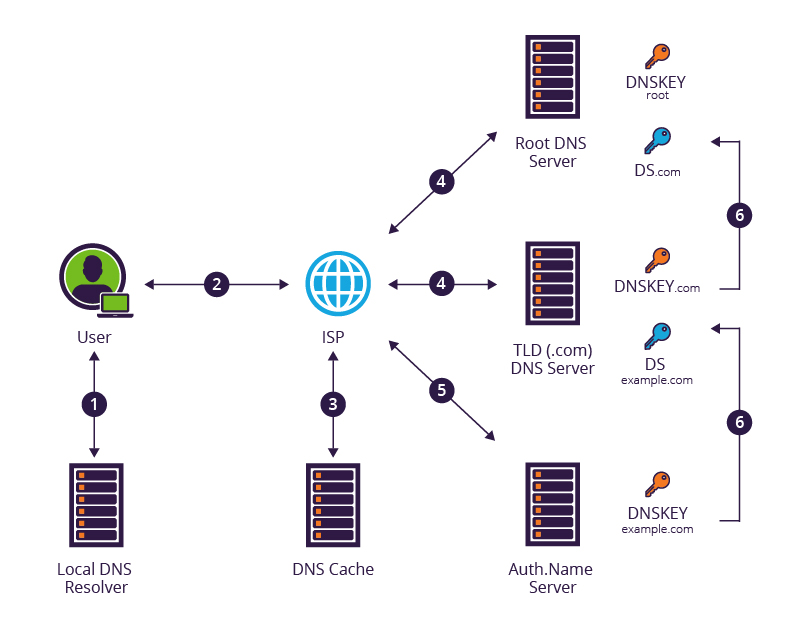

DNSSEC doğrulama süreci

DNSSEC doğrulama süreci aşağıdaki aşamaları içerir:

- Kullanıcı tarayıcısına bir URL adresi (örn. example.com) yazar. Ana bilgisayar adının IP adresini bulmak için tarayıcı, yerel bilgisayarın DNS çözümleyicisini (“saplama çözümleyici” olarak adlandırılır) sorgular. Çözümleyici, bir etki alanı için doğru IP adresini bulup döndürmekten sorumlu bir yazılım bileşenidir.

- Yerel saplama çözümleyicinin önbelleğinde IP adresi varsa, onu tarayıcıya döndürür. Değilse, isteği İnternet Servis Sağlayıcısı (ISP) tarafından yönetilen özyinelemeli bir çözümleyiciye iletir.

- Özyinelemeli çözümleyicinin önbelleğinde IP adresi varsa, onu döndürür. Aksi takdirde, istenen etki alanı için yetkili bilgileri tutan DNS sunucusunu tanımlamak için yinelemeli bir sorgu başlatır.

- Özyinelemeli çözümleyici, kök DNS sunucusuyla iletişim kurarak başlar ve etki alanı için üst düzey etki alanı (TLD) DNS sunucusuna yönlendirilir. (örneğin, example.com, tüm .com alan adları için genel DNS sunucusu).

- TLD DNS sunucusu, çözümleyiciyi yetkili bir ad sunucusuna (istenen etki alanı için DNS kayıtlarını tutan bir DNS sunucusu) yönlendirir.

- Her aşamada çözümleyici, sunucunun orijinalliğini doğrulamak için DNS bölgesiyle ilişkili bir DNSSEC anahtarı ister. Burada da yetkili DNS sunucusu “example.com” DNS bölgesi için bir DNSSEC anahtarı ister. Yetkili DNS sunucusu, RRSIG kayıtlarının dahil olduğu bir DNS yanıtı döndürür.

- Özyinelemeli çözümleyici, adres kaydının gerçekten yetkili ad sunucusu tarafından gönderildiğini ve aktarım sırasında değiştirilmediğini doğrulayarak RRSIG’yi doğrular. Daha sonra IP adresiyle birlikte doğrulanmış DNS yanıtını DNS istemcisine gönderir.